Update

Dieser Artikel aus 2020 kommt aus aktuellem Anlass ergänzt nochmal nach vorne. Hintergrund ist, dass Microsoft ab Ende Oktober 2022 alle alten O365 Mandanten, bei denen die Security Defaults noch nicht aktiv sind, automatisch anpasst und die Security Default aktiviert. Alle Kunden wurden bereits vor längerer Zeit vorgewarnt und inzwischen bekommen Admins beim Einloggen eine Meldung, dass der Umstieg Pflicht ist und automatisch kommt. Die Security Defaults (siehe auch das Ende des Artikels) legen mit einem einzigen Schalter eine Reihe von Sicherheitseinstellungen fest, um die man sich einzeln nicht mehr kümmern muss, und die in Summe die Sicherheit gegen Angriffe signifikant erhöhen. Der Traum eines Kleinunternehmers ohne eigene IT-Experten. Laut Microsoft werden 99% aller Angriffe alleine durch MFA verhindert.

Für die Benutzer / Mitarbeiter bedeutet dies, dass Sie spätestens jetzt mit der Einrichtung von MFA konfrontiert sind. Aber inzwischen wird der Benutzer sehr gut durch diesen Prozess geführt. Einen Überblick gibt es auch unten im Artikel.

Was ist MFA?

Eigentlich ist MFA ein bekanntes Konzept. iPhone Nutzer kennen die zusätzlich notwendige Bestätigung auf dem Handy für bestimmte Aktionen rund um die Apple-ID auf einem anderen Gerät, z.B. auf dem PC oder Mac oder einem Tablet.

Nichts anderes ist die sog. Mehrfaktor-Authentifizierung (MFA), auch Zwei-Faktor-Authentifizierung (2FA) oder auch etwas sperriger von Microsoft in der deutschen Übersetzung „Überprüfung in zwei Schritten“ genannt.

Zum Login mit dem Benutzernamen gehört mit MFA dann neben dem Passwort (=erster Faktor) eine zusätzliche Bestätigung (=zweiter Faktor), ohne die ein Login nicht möglich ist. Der 2. Faktor kann dabei sein:

- Die Bestätigung in einer Smartphone App sein (Internetverbindung erforderlich)

- Die Eingabe einer über das Handy empfangenen SMS-Einmalcodes/TAN (Mobilfunk erforderlich)

- Die Eingabe eines in einer Smartphone App generierten Einmal-Codes/TAN (möglich ohne Mobilfunk und ohne Internet)

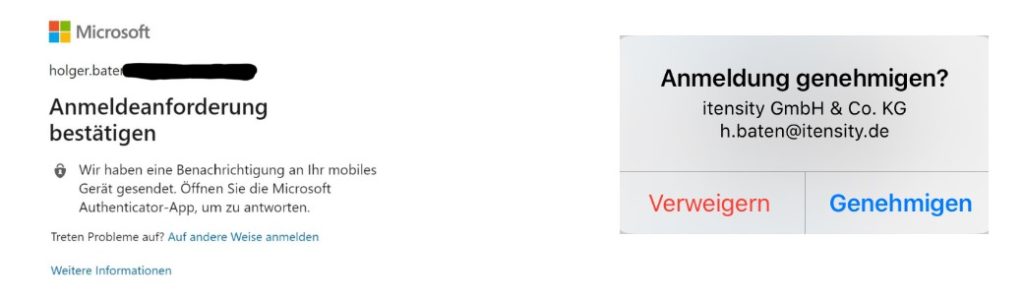

Am einfachsten ist Option 1, da die Bestätigungsanfrage automatisch auf dem Smartphone erscheint und man nur „Genehmigen“ o.ä. drücken muss. Bei Microsoft heißt diese App „Microsoft Authenticator“ und ist kostenlos im App-Store erhältlich. Im linken nachfolgenden Screenshot wird die Meldung im Browser gezeigt, nachdem der Benutzer sein Passwort eingegeben hat. Der rechte Screenshot zeigt die Aufforderung der App auf dem Smartphone:

Warum MFA? Was bringt es?

Warum ist MFA für O365 überhaupt notwendig? Rein technisch gibt es dafür erstmal keinen Zwang. MFA erhöht die Sicherheit für einen Benutzer aber erheblich, da selbst bei einem gestohlenen oder erratenem Passwort ein Login ohne den 2. Faktor, also die Bestätigung, nicht möglich ist. Für viele Unternehmen ist das eine denkbar einfache Art, sich vor Hackern zu schützen. Gerade Kleinunternehmen werden nach unserer Erfahrung nicht die zahllosen anderen möglichen Maßnahmen prüfen (lassen), umsetzen (lassen) und überwachen (lassen), die einen O365-Mandanten in Summe sicherer machen. Bestimmte Sicherheitsmaßnahmen reduzieren auch die Flexibilität bei der Nutzung von O365, z.B. wenn Postfächer noch über „alte“ Protokolle wie POP3 oder IMAP von alten Mail Clients abgerufen werden. Letztlich gibt es fast immer einen Zielkonflikt zwischen Sicherheit und Funktionalität.

MFA und DS-GVO

Auch wenn das Wort alternativlos nicht alternativlos sein sollte, im Falle von MFA ist es inzwischen angebracht. Schlicht, weil es dem aktuellen Stand der Technik entspricht. Und dieser ist anzuwenden, wenn es z.B. um den Schutz bei der Verarbeitung von personenbezogenenen Daten geht. Artikel 32 der DS-GVO (siehe https://dsgvo-gesetz.de/art-32-dsgvo/) setzt hier explizit Sicherheit nach dem aktuellen Stand der Technik voraus. Umgekehrt stellt sich also bei einem Datenleck in O365 z.B. aufgrund von Phishing (siehe unseren letzten Beitrag hierzu) die Frage, was das Unternehmen für Maßnahmen zum Schutz der Daten umgesetzt hat. Experten sind sich sicher, dass das Weglassen von MFA im Fall des Falles als fahrlässig gewertet wird. (z.B. https://blog.saaspass.com/ein-leitfaden-zur-einhaltung-der-dsgvo-a9ae2254025a)

MFA reif für die Praxis?

Zurück zur Praxis: In der Vergangenheit war MFA noch recht sperrig in der Benutzung, für einige Apps, wie Skype for Business und sogar Outlook war ein eigens generiertes App-Passwort erforderlich und darüberhinaus auch ein gewisses Maß an Sorgfalt des Benutzers. Diese Zeiten sind aber vorbei und die Benutzererfahrung mit aktivierter MFA ist einigermaßen homogen. Wer Office 365 Business Premium nutzt, also die Office -Desktop Anwendungen immer in halbwegs aktueller Version (>= 2013) nutzt, der kann MFA bedenkenlos nutzen (Screenshot).

Zitat Microsoft: „Die moderne Authentifizierung für Microsoft Office 2013-Clients und neuere Clients wird unterstützt. Office 2013-Clients (einschließlich Outlook) unterstützen moderne Authentifizierungsprotokolle und können für die zweistufige Überprüfung aktiviert werden. Nach der Aktivierung sind für diese Clients keine App-Kennwörter erforderlich.“

(Quelle: https://docs.microsoft.com/de-de/azure/active-directory/authentication/howto-mfa-mfasettings)

Dabei bedeutet MFA nicht, dass man sich z.B. bei der täglichen Outlook Nutzung ständig neu authentifzieren muss. Outlook merkt sich (sofern nicht von den MFA-Standardeinstellungen im Admin Center abgewichen wird!) die „Erlaubnis“ bis zu 90 Tage und kann deshalb wie gewohnt und ohne ständiges Login genutzt werden.

Einrichtung von MFA (durch den Admin)

Der O365 Mandant sollte die sog. „Modern Authentication“ (Technisch steckt dahinter der Standard oAuth2) aktiviert haben. Dies ist bei allen ab 2019 eingerichteten O365 Mandanten automatisch der Fall. Der entsprechende Schalter befindet sich im O365 Admin Center (Administrator erforderlich) unter dem Menüpunkt Einstellungen/Settings-Einstellungen/Settings-Dienste/Services-Moderne Authentifizierung/Modern Authentication

Die Aktivierung von MFA für einen oder mehrere Benutzer findet ebenfalls durch einen Administrator über das O365 Admin Center unter dem Menüpunkt Einstellungen-Einstellungen-Services statt. Achtung: Diese Einstellungen werden „überschrieben“ durch die Security Defaults, siehe weiter unten.

In diesen Einstellungen kann später auch gezielt die MFA-Einrichtung für einen Benutzer durch den Administrator zurückgesetzt werden.

Einrichtung von MFA (durch den Benutzer/Mitarbeiter)

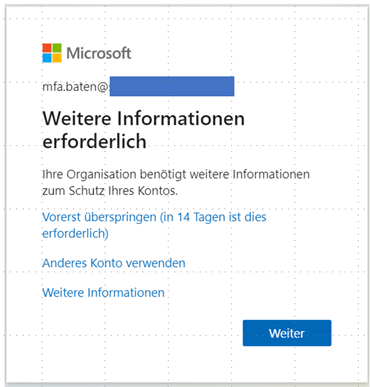

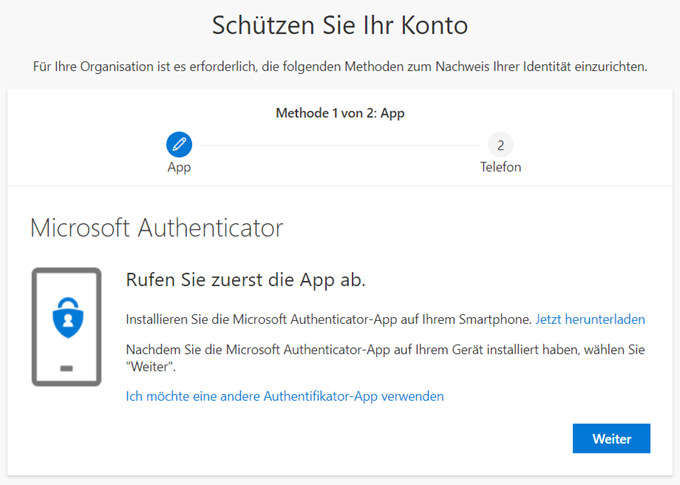

Nach der Aktivierung von MFA im O365 Admin Portal wird der jeweilige Benutzer beim nächsten O365-Portal-Login automatisch aufgefordert, die persönliche MFA-Einrichtung vorzunehmen (linkes Bild), der Assistent unterstützt dann Schritt für Schritt bei der Einrichtung.

Dies ist mit Hilfe der Smartphone Kamera und eines 3D-Codes nicht kompliziert und ohne weiteren Support möglich. Eine schrittweise Anleitung für die persönliche MFA-Einrichtung eines Benutzers findet man bei Microsoft:

Verwenden von Microsoft Authenticator mit Microsoft 365 – Office 365

Ein Wechsel der MFA Authentifizierung von der SMS-Benachrichtigung, die standardmäßig in der Einrichtung ausgewählt ist, auf die bequemere App-Benachrichtigung ist durch jeden Benutzer möglich, wenn auch etwas versteckt. Die Einstellung findet, wer im O365 Portal auf das Profil Icon in der rechten oberen Ecke klickt und „Mein Konto“ anwählt, dann „Sicherheit und Datenschutz“, „Zusätzliche Sicherheitsprüfung“ und zuletzt „Aktualisieren Sie Ihre Telefonnummern, die für Ihre Kontosicherheit verwendet werden“.

Nebenwirkungen mit iOS und Drittanbietern

Die Umstellung auf die oben schon genannte „Modern Authentication“ hat Nebeneffekte. iPhones mit aktuellen iOS unterstützen zwar den neuen Standard, so dass bei der Einrichtung eines O365-Kontos auf dem iPhone der 2. Faktor abgefragt wird. Allerdings ist hierfür in Einzelfällen durch einen Admin den Apple Diensten einmalig der Zugriff auf den O365-Mandant zu erlauben. Eine sehr gute Anleitung hierfür findet sich im folgenden Blog:

Microsoft empfiehlt zwar die Nutzung der Outlook App auf dem Smartphone, aber viele Nutzer schätzen die O365-Integration in den nativen iPhone Kalender und natürlich die Kontaktesynchronisation,

Eine weitere Nebenwirkung durch MFA können bei der Nutzung von externe Lösungen entstehen, wie z.B. dem O365 Cloud Backup von Skykick. Dieser Dienst setzt einen Backup-Administrator OHNE MFA voraus. Das Problem ist aber natürlich bekannt und es wird früher oder später auch hierfür Lösungen geben.

Ist MFA für O365 kostenlos?

MFA ist als grundlegendes Sicherheitsfeature in allen O365 Lizenzen enthalten und sogar für O365-Benutzer ohne Lizenz, z.B. dedizierte Administratorenbenutzer sowie Gäste, die z.B. in Teams mit ihrer (einfachen) Microsoft-ID eingebunden sind, nutzbar. Zu den kostenpflichtigen Premium Features (Azure AD Premium) gehört z.B. eine bedingte Anmeldung (Azure AD Conditional Access), die z.B. den zweiten Faktor nur außerhalb des Firmennetzes erforderlich macht. Die Bedingung ist hierbei z.B. an feste IP-Adressen gekoppelt.

Tipp: Security Defaults im Azure AD von O365

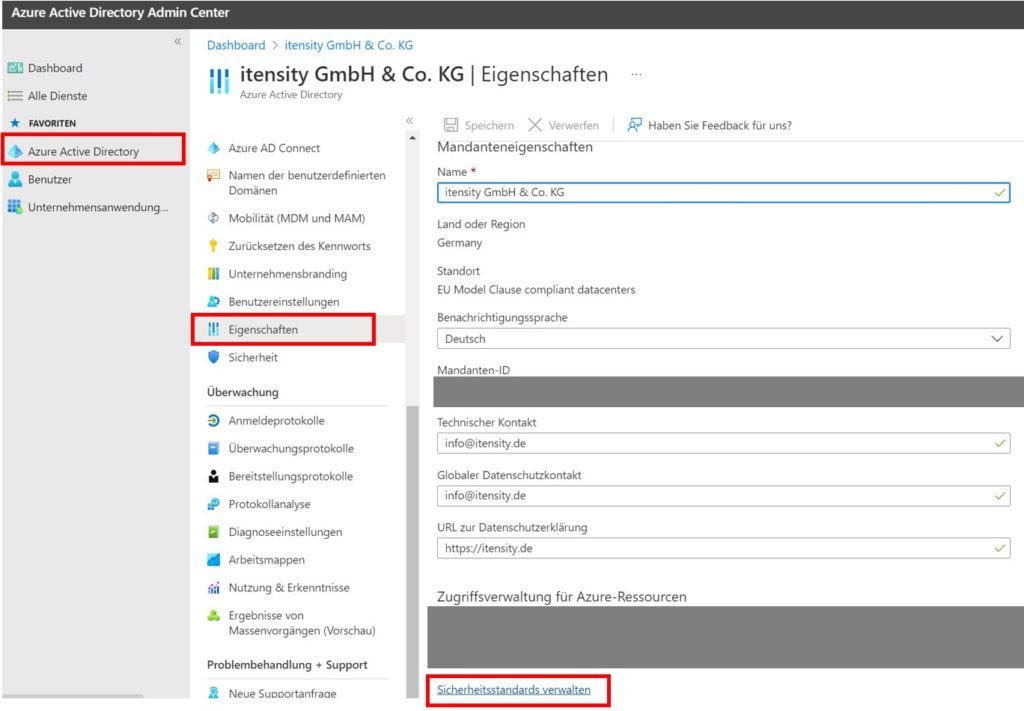

Abschließend noch ein Tipp, wie die Sicherheit im kompletten O365-Mandant inkl. Aktivierung von MFA mit einem Klick deutlich verbessert wird. Im Active Directory des O365 Mandanten kann man die sog. „Security Defaults“ etwas versteckt aktivieren:

Dadurch werden neben der Zwangs-Aktivierung von MFA (es gibt eine Karenzzeit von 14 Tagen) für ALLE Benutzer (inkl. Gäste) automatisch auch „alte“ Protokolle wie POP3 und IMAP unzulässig. Solange ohnehin nur Outlook für den Mailzugriff genutzt wird, ist das aber kein Problem.

Fazit

MFA ist absolut empfehlenswert, um die Sicherheit von O365 zu erhöhen. MFA ist einfach genug und inzwischen für alle Nutzer zumutbar. Aber unabh. davon: MFA ist aufgrund der Anforderungen der DS-GVO alternativlos.